仕事の連絡手段が多様化し、昨今ではウェブ会議を含め、さまざまなコミュニケーションツールが利用されています。しかし、一般社団法人日本ビジネスメール協会が2022年に行った調査によると仕事上のコミュニケーション手段で最も利用されているツールは今もなお「メール」と「電話」でした。メールの1日の平均送信件数は16.27通、平均受信件数は66.87通という調査内容からもメールの利用頻度の多さが伺えます。< 出典:一般社団法人日本ビジネスメール協会「ビジネスメール実態調査2022」>

しかし、メールを利用する頻度が多いということは、スパムメールに狙われて情報漏えいやウィルス感染の被害に遭う可能性が高くなることにも繋がります。再流行しているエモテットやフィッシング攻撃などのスパムメールは巧妙な手口で実在する企業やユーザーの知り合いになりすましてメールを送信してきます。なりすましメールへの対策をしていない状態でメールを利用することは非常に危険です。

今回は、送信元を偽装したなりすましメールの仕組みや対策についてご紹介します。

< 関連記事はこちら >

まずは、なりすましメールの実態と手法についてご紹介します。

なりすましメールとは、悪意のある第三者が実在する企業や団体になりすまして送信してくるスパムメールのことです。メールの送信元情報として表示される「ヘッダー」部分をユーザーの見覚えがある企業やユーザーの知り合いに偽装することで偽情報を信用したユーザーがメールを開くよう仕向けます。そして、メール本文に記載されたURLから偽サイトへ誘導し、情報を入力させる・添付ファイルを開かせてマルウェアに感染させることで企業が保有する機密情報を抜き取る・金銭を騙し取ることを目的としています。

なりすましメールは年々手口が巧妙化し、過去には取引先のメールアドレスを使ったなりすましメールを送られた企業が3億円以上もの大金を騙し取られる被害も発生したことから問題視されています。

なりすましの手口はさまざまなスパムメールに利用されていますが、特によく知られている4つの手口をご紹介します。

【 フィッシング詐欺 】

ネットバンキングやクレジットカード会社など実在する企業になりすましてメールを送り付け、メール本文に記載されたURLより偽サイトに誘導し、個人情報・クレジットカード情報などを盗み出す詐欺の手口です。送信元情報を偽造する・緊急度の高い内容など言葉巧みに記載されているURLにアクセスするよう促す・本物そっくりのWebサイトに偽造するなど、巧妙にユーザーを騙します。

【 クリック(ワンクリック)詐欺 】

広告宣伝などのなりすましメールに記載されたURLをクリックさせることで、架空請求して金銭を騙し取る詐欺の手口です。URLをクリックしただけで会員登録完了画面や請求額が記載された画面が表示される・複数回クリックさせることで同意して契約したかのように思わせるなどユーザーの不安に付け込んだ悪質な手口です。

【 キーロガー 】

キーロガーとは、入力したキーボードの操作などを記録するプログラム・ソフトのことです。なりすましメールに添付されたファイルやURLに忍ばせたキーロガーをインストールさせて、ユーザーが入力したパスワードや個人情報を盗む手口です。

【 Emotet(エモテット)】

取引先などになりすましたメールに添付されたファイルやURLを開かせることでウィルス感染させるマルウェアです。不正アクセスして情報を盗み取る・他のウィルスを添付ファイルやURLに忍ばせて一緒に感染させることを目的としています。感染経路となった添付ファイルの種類はWordやExcel、その他画像の中に仕込む手口も確認されています。

次に、送信元情報を変更できるメール構成の仕組みについてご紹介します。

私たちは普段、受信したメールの送信者名やメールアドレスを見てメールの差出人を特定しています。中には社内や取引先など知っている人物名が表示されている場合はメールアドレスを確認せずにメールを開いてしまう方もいらっしゃるのでないでしょうか。しかし、この信用している差出人(送信者名やメールアドレス)の送信元情報は簡単に書き換えることができます。

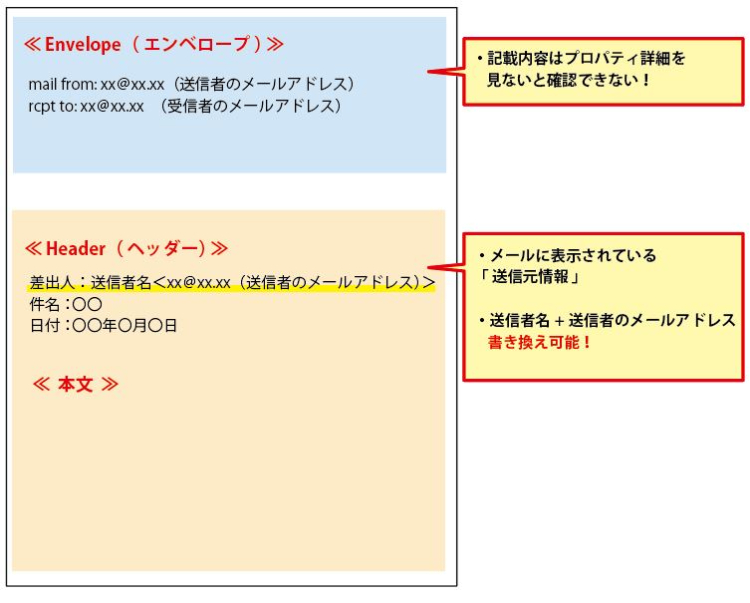

メールは「 Envelope(エンベロープ)」「 ヘッダー 」「 本文 」の3つの構成に分かれています。

エンベロープは手紙でいう「封書に記載されている差出人や宛名」にあたり、メールの本文を運ぶための技術です。エンベロープには実際にメールを送信した人物のメールアドレスが記載されていますが、プロパティ詳細まで確認しなければ記載内容を見ることはできません。ヘッダーは手紙でいう「便箋の差出人や宛名」にあたり、受信したメールに表示されている送信元情報です。しかし、ヘッダー部分の送信者名やメールアドレスは簡単に書き換えることができます。また、メールを送信する際に必要となるSMTPサーバーはエンベロープの情報のみを確認し、エンベロープとヘッダーの照合は行わない為、送信元情報が書き換えられたメールであっても送信することができます。

つまり、私たちに見えている差出人は偽装可能な送信元情報であり、なりすましメールはこのメール構成を利用してスパムメールを送り付けてきます。

最後に、なりすましメールの対策方法をご紹介します。前述のようにヘッダー部分の差出人が書き換えられるため、残念ながら一見しただけではなりすましメールを見分けることは困難です。そのため、なりすましメールの実態を把握し、被害に遭わないための対策を徹底する必要があります。

メールに添付ファイルやURLが記載されている場合、まずは差出人のメールアドレスやURLが正しいものか確認しましょう。また、メール本文の日本語が不自然、緊急度の高い内容・請求関連など重要度が高い内容のメールを受信した場合はURLをクリックしたり添付ファイルを開いたりする前に直接本人に確認を取りましょう。

受信メールがなりすましだった場合、直接返信してしまうと偽の差出人にメールが届いてしまいます。そのため、メールの真偽を確認する場合はメールではなく、電話など別のツールを利用して直接本人もしくは企業窓口に確認を取ることを推奨します。

受信メールを自動でフォルダ分けする「メッセージフィルターの設定」機能を利用しましょう。社内や取引先などやり取りの多いドメインやアドレスを設定しておくことで受信メールをフォルダ分けすることができます。ドメインは世界で1つだけのオリジナルドメインの為、重複して取得することはできません。仮になりすましメールが届いた場合、フィルターによってフォルダから省かれるため、なりすましメールを見極めることができます。また、社用携帯を利用している場合は携帯会社が提供している「なりすましメール拒否」サービスや迷惑メールフィルター機能を利用することも有効です。※お使いのメールソフトやキャリアによって設定方法は異なります。

なりすましメールに気づかずにパスワードが流出してしまった場合など、万が一に備えて二段階認証を設定しましょう。二段階認証はログイン時に通常のパスワードのほかにワンタイムパスワードや認証コードの2回に分けた認証を求められるセキュリティシステムです。銀行やキャッシュレス決済などサービスに導入されているシステムの為、二段階認証を導入しているサービスを利用している場合は積極的に活用しましょう。

OSやセキュリティソフトの更新を怠るとセキュリティの脆弱性が解消させず、なりすましメールやサイバー攻撃の被害に遭う確率が高くなります。最新のバージョンがリリースされていないかこまめに確認し、常に最新の状態に保ちましょう。

受信した全てのメールを目視だけで判断するには限度があり、なりすましメールを見落としてしまう可能性が高いです。そのため、なりすましメール自体をメールサーバーに受信させないためにセキュリティソフトやツールを導入することを推奨します。ソニックスでは迷惑メール対策の「ソニックスメールバスター」や強固なセキュリティ機能が備わっている「UTM」をご提案しています。ただし、なりすましメールの手口は年々巧妙化しており、残念ながら全てのなりすましメールやウィルス攻撃を100%防ぐことはできません。そのため、目視の判断を含むその他のセキュリティ対策も徹底する必要があります。

< 関連記事はこちら >

以上、送信元を偽装したなりすましメールの仕組みやその対策についてご紹介しました。

― なりすましメールとは?

― 偽装可能なメール構成の仕組み

― なりすましメールの対策方法

なりすましメールは送信元情報を書き換えるだけでなく、実際にやり取りしていた件名やメール内容を入手し、『Re:』をつける・本文の一部を流用するなど、あたかも本物の差出人が返信しているかのような巧妙な文書のメールを送り付けてきます。中にはメールを開いただけで添付されたウィルスに感染させる手口もあります。そのため、セキュリティソフトやツールを導入してスパムメールを最大限に除去した上で、受信したメールの送信元情報や件名を信用せずに添付ファイルやURLが記載されているメールを確認する際には細心の注意を払うなど、セキュリティ対策を徹底しましょう。