昨今、巧妙な手口を使い凶悪化した*マルウェアによって私たちは日々脅威にさらされています。その中でも近年被害が急増しているマルウェアの一種が「Emotet(エモテット)」です。Emotetは過去に一度収束したように思われましたが、2021年11月に活動再開が確認され、2022年2月の日本国内でのEmotet総検出感染台数は18,785件と過去最高レベルだったことをトレンドマイクロ社が調査・発表しています。実際に当社においても2022年2月以降、Emotetの感染が疑われるお問い合わせを複数件受けております。

今回は再流行している脅威マルウェアのEmotetの実態や攻撃手口、感染しないための対策について解説します。

*マルウェア

不具合や有害に動作させる意図で作成された悪意あるプログラムのこと。

まず、Emotet(エモテット)とは一体どのようなマルウェアなのか解説します。

Emotetは、悪意ある攻撃者が送信する不正メールによってパソコンをウイルス感染させ、個人情報等を窃取したり他のマルウェアへ二次感染させたりすることを目的としたマルウェアです。また、感染したパソコンから不正メールを送信し、さらにウイルスをばら撒いて感染拡大させる可能性のある恐ろしい特性を持っています。Emotetは2014年に初めて検出され、2019年末にメディアで取り上げられたことをきっかけに広く知られることになりました。その後2021年1月に欧州刑事警察機構(Europol)が講じた大規模な対策より一度は収束したかのように思われましたが、同年11月に活動再開が確認されて以降、現在も感染が拡大しています。

次に、Emotetの基本的な攻撃手口と被害が深刻化する原因について解説します。

Emotetの基本的な攻撃手口は攻撃者が不正メールにマルウェアを仕込んだOfficeファイル(WordやExcelなど)を添付し、被害者がそのファイルを開き「コンテンツの有効化」をクリックすることでマクロが起動し、端末をウイルス感染させます。最近では「ばらまき攻撃」により、マルウェアを仕込んだ不正メールを大量に送りつけ、正規メールの中に不正メールを紛れ込ませるため、気付かないうちに感染しているケースが多発しています。また、Officeファイルの他にもZIPファイル、不正URLリンクを含んだファイル、不正URLリンクなどさまざまな方法で攻撃メールを送りつけます。

≪ 更新:2022年4月28日追記 ≫

2022年4月25日頃より、新たな手口として ショートカットファイル(LNKファイル)の悪用が確認されたことをJPCERTコーディネーションセンターと情報処理推進機構(IPA)が公表しました。

ショートカットファイルが直接添付されているかパスワード付きZIPファイルとして添付されています。以前の手口とは異なり、ファイルを開くだけでエモテットに感染するため、添付ファイルやリンクをむやみに開かないよう注意を払いましょう。

≪ 更新:2023年03月20日追記 ≫

2022年7月中旬以降は11月の一時的な再開を除き、Emotetの感染に至る攻撃メールは確認されていませんでしたが、日本時間の2023年3月7夜より攻撃メールの送信が再開されたことを確認しました。特徴として、メールに添付されているZIPアーカイブを展開すると500MBを超えるdocファイルが展開されるなどの変化が確認されています。

① 実在する人物へのなりすまし

Emotetに感染したことで抜き取られたメールアカウント情報(メールアドレスやパスワード)やアドレス帳などの個人情報の悪用、実際にやり取りをしていたメールの件名に「RE:」をつけるなどメールの一部を流用して返信を装った不正メールを送り付けてくるため、被害者は警戒心を持たず添付ファイルを開いてしまいます。また、近年ではメールの件名や本文に請求書送付や賞与、新型コロナウイルスの予防対策など重要な内容や興味が惹かれやすい内容のメールを送りつけてくるケースも確認されています。

② 不正なコードを含まない

Emotetは他のマルウェアを侵入・感染させるプラットフォームとしての役割がメインのため、Emotet本体には不正なコードを含みません。マクロなどの正規の機能を悪用することでウイルス対策ソフトの検知・検疫をすり抜ける可能性が高くなり、他のマルウェアよりも端末に侵入・感染しやすいマルウェアと言われています。

③ 攻撃手口を変えてくる

上記に記載したようにEmotetの基本的な攻撃手口はマクロなどを悪用する方法ですが、その他にも正規サービスを装ったメールの本文に不正URLリンクを挿入し、ブラウザ上でPDFファイルの閲覧ソフトを装ったウイルスファイルをダウンロードするよう促すなど、次々と新たな手口で攻撃メールを送りつけてきます。悪用されるファイルの種類など細かい手口が変化しているため、警戒していても見破ることが難しいです。

次に、万が一Emotetに感染した場合、どのような被害が及ぶのかについて解説します。

Emotetの目的には他のマルウェアへの二次感染が含まれているため、Emotetに感染すると他のマルウェアが次々とダウンロードされて被害が拡大する可能性が高いです。マルウェアの中にはファイルとして保存されずにメモリ上だけで動作するなど発見されづらいウイルスやランサムウェアと呼ばれる端末内のデータを暗号化し操作不可にさせて、データと引き換えに身代金を要求する悪質なウイルスもあります。

< ランサムウェアに関する記事はこちら >

Emotetに感染すると情報を窃取するモジュール(システム全体の中の1つの機能)もダウンロードされ、認証情報・送受信履歴・アドレス帳などのメールに関連する情報や機密情報などが外部へ流出し、悪用される危険性があります。

Emotetは自己増殖する機能を持っています。そのため社内のパソコンが1台でも感染してしまうと社内ネットワークに感染し、その他の端末にも感染を繰り広げ、組織内で爆発的に感染が拡大する恐れがあります。また、Emotetは潜伏しながら活動・頻繁なアップデートを行っている為、仮にEmotetを発見し駆除したとしても潜伏していたウイルスが再度感染を広げているケースも少なくなりません。

窃取した送受信履歴やアドレス帳などの情報を悪用し、取引先に正規メールを装ったばらまき攻撃を行っているケースがあります。万が一、取引先を巻き込んだ場合、注意喚起だけでなく取引停止や企業の信頼失墜、損害賠償義務を負うことになります。

次に、Emotetの侵入・感染を防ぐための対策について解説します。

Emotetの対策として一番重要なのが不正メールの添付ファイルを開かないことです。そのため、送られてきたメールアドレス・添付ファイルは十分確認する必要があります。メールアドレスの「@」以降がフリーアドレスになっていたり、正規のものと異なっているメールアドレスから送られてくるケースが多いです。また、Officeなどの添付ファイルや本文にURLが記載されているメールが送られてきた場合は、電話やコミュニケーションツールを利用して相手側に直接確認しましょう。

一般的にマルウェアは古いOSやセキュリティソフトの脆弱性を狙って攻撃することが多く、Emotetにおいては*SMB(Server Message Block)の脆弱性を狙って攻撃するケースが確認されています。そのため、OSやセキュリティソフトの*セキュリティパッチの更新を行い、常に最新のバージョンに保つことで脆弱性を狙ったウイルスからの感染リスクを抑えることができます。Windowsの場合、セキュリティパッチは毎月更新が行われています。

*SMB

Windowsのネットワーク上においてファイルやプリンタを共有する時などに使われるMicrosoft独自の通信プロトコルのこと。

主に複合機のスキャナー機能などに使用されています。

*セキュリティパッチ

ソフトウェアで発見された脆弱性や不具合を解決するプログラムのこと。

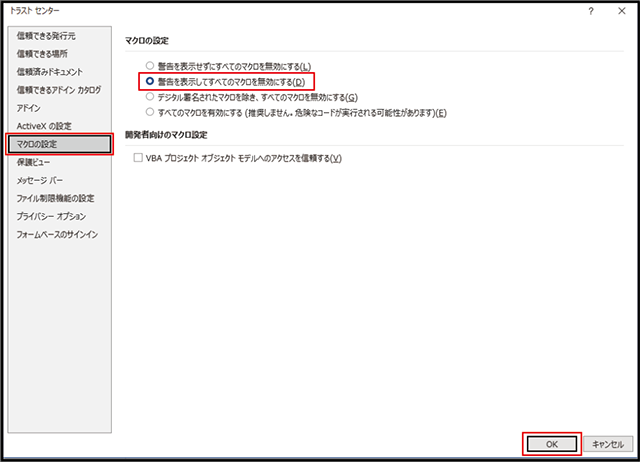

前述のようにEmotetはメールに添付されているOfficeファイルのマクロ実行により感染するケースがほとんどのため、マクロの自動実行が有効化されている環境での感染リスクが高いと言われています。そのため、添付ファイルのマクロが自動実行されないようWordやExcelなどのOfficeファイルを無効化にしましょう。マクロの設定が「警告を表示してすべてのマクロを無効にする」に選択されていれば無効化に設定されています。

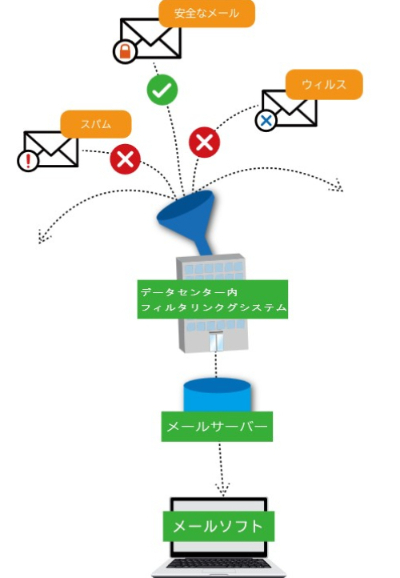

Emotetの対策として従業員に攻撃手口や対策を周知し、社内のセキュリティリテラシーを向上させることも重要ですが、普段から気を付けていてもうっかりメールを開いてしまう可能性は十分あります。そのため、メールセキュリティサービスを導入してウイルスを検知・駆除し、不正メールをメールサーバーに受信させないことが重要です。

ソニックスでは迷惑メール対策として『ソニックスメールバスター 』をご用意しています。

< ソニックスメールバスターに関する記事はこちら >

最後に、万が一Emotetに感染した場合の対処法について解説します。

不審なメールのファイルをダウンロードしてしまったなどEmotetの感染が疑われる場合は、まず、感染した恐れのあるすべての端末をインターネットから遮断してください。万が一Emotetに感染していた場合に他の端末への感染拡大を防ぐことができるため、早急に遮断することが重要です。

ネットワークから遮断した後は、感染の有無を確認しましょう。Emotetの感染確認方法はJPCERT/CC(一般社団法人JPCERTコーディネーションセンター)が無料で提供している感染確認ツール「EmoCheck」がおすすめです。EmoCheckは警視庁のHP内でも紹介されており、端末内からEmotetの痕跡を探すツールです。感染の有無を確認したい端末でEmoCheckを実行するとポップアップされた検索画面に感染有無の結果が表示されます。

< EmoCheckに関する記事はこちら >

感染した端末と同じネットワークを使用している端末も感染している可能性があるため、対象になるすべての端末でEmoCheckを実行し、感染の有無を確認しましょう。また、感染拡大を防ぐために社内や取引先などに向けて注意喚起を行いましょう。

Emotetはメールによって感染を広げていきます。そのため、メールアカウント情報を悪用される前に感染した端末のユーザーIDとパスワードを変更してください。また、可能であればメールアカウント自体を削除して新しく作り直す方法も有効です。

Emotetは緻密なウイルスのため、ウイルススキャンなどのウイルス対策ソフトでは駆除しきれず、スキャンで見逃したウイルスが残っている可能性があります。端末の初期化を行うことで残っているすべてのマルウェアを駆除することができます。ただし、端末の初期化は端末内にあるデータやファイルなどすべての情報も消えてしまうため、日頃からバックアップをとっておくことをおすすめします。

以上、脅威のマルウェアEmotetの実態や攻撃手口、感染しないための対策について解説しました。

― マルウェア・Emotet(エモテット)とは

― Emotet(エモテット)の攻撃手口と進行化する理由

― Emotetに感染した場合の被害とは

― Emotetに感染しないための対策

― Emotetに感染した場合の対処法

Emotetは感染すると他のマルウェアに二次感染する可能性や同じネットワーク環境を利用している他の端末に感染拡大する可能性がある恐ろしいマルウェアです。また、窃取した個人情報や実際にやり取りしていたメールの一部を流用してメールをばら撒くため、気づかいないうちに取引先へ被害を広げてしまうなど加害者になる可能性もあります。

Emotetの被害者・加害者にならないため、今回ご紹介したEmotetの対策とメールセキュリティサービスなどのセキュリティ対策をしっかり行いましょう。