時代背景とともに進化を続けるランサムウェアは、2006年よりIPA(独立行政法人情報処理推進機構)が毎年公表している「情報セキュリティ10大脅威」に9年連続ランクインしています。そして2022年には、新たな脅威となるランサムウェア「Qilin(別名:Agenda)」が初めて確認されました。コンピュータセキュリティのソフトウェア・ハードウェアを開発・提供するベンダー企業のソフォスでは、Qilinの攻撃によりGoogle Chromeに保存された認証情報が大量に窃取される被害を確認しています。

今回は、世界の企業に深刻な被害をもたらしているQilinランサムウェアの手口や被害事例、被害に遭った場合の対処法について徹底解説します。

< ランサムウェアに関する記事はこちら >

まず、ランサムウェアQilinの特徴について解説します。

Qilinには、プログラミング言語の「Rust」や「Go」というコンパイラ型言語が用いられており、書かれているコードを一括で機械語に変換することができます。高速な暗号化やコードを意図的に難読化して読みにくくすることで検知回避が可能です。

Qilinが主に標的としている業種は【製造業・IT産業・医療機関・教育機関】です。その中でも【医療機関】はITシステムが攻撃を受けると診断が停止してしまい、人命に関わるといった理由から「より多くの身代金を要求できる」「患者の個人情報を窃取して悪用・売買することで更なる利益が得られる」ため、特にランサムウェアの標的にされています。

これまでにQilinが得た収益は合計で5億5000万米ドルを超えていると言われていますが、ランサムウェアの身代金の要求額は50,000米ドル~800,000米ドルと要求する企業によって異なることが判明しています。企業によって要求額が異なる理由として、企業の規模や業種によって保有するデータの価値が異なることや企業の支払い能力の有無が考えられます。

そのため、大企業や重要インフラ企業、過去に身代金の入金実績のある企業は、より高額な身代金を要求される可能性が高いです。

次に、Qilinランサムウェアの攻撃手口について解説します。

Qilinは、標的となる企業のシステムに侵入し、データを窃取・暗号化した後、さらに窃取したデータをダークウェブ上で公開すると脅しをかけて身代金を要求する、二重脅迫(ダブルエクストーション)を採用したランサムウェアです。

二重脅迫によって被害を受けた企業はデータの復旧と情報漏えいを阻止するために身代金の支払いに応じざるを得ない状況に追い込まれます。

ネットワークへの初期アクセス経路として、多要素認証(MFA)が設定されていない脆弱性のあるVPNサーバーが悪用されています。

Qilinはネットワークに不正アクセス後、侵害された資格情報(ログインIDやパスワード)を悪用して、*Active Directoryの*ドメインコントローラに侵入します。その後、ドメインポリシーを編集して悪意ある2つのスクリプトを配布します。

1つ目は「IPScanner.ps1」というスクリプトで、Chromに保存された認証情報を収集する機能を持っています。2つ目は「logon.bat」というスクリプトで、ユーザーが端末にログオンするたびにIPScanner.ps1を実行します。この2つのスクリプトにより、ユーザーが端末にログオンするたびにユーザーの認証情報が収集され、サイバー攻撃者に送信されます。

また、サイバー攻撃者は収集した認証情報を窃取した後、関連するすべてのファイルとドメインコントローラ・ドメイン参加端末の両方のイベントログを削除した後に二重脅迫を実行します。

*Active Directory(アクティブディレクトリ)

組織が保有している人材や情報といったリソースを一元管理しているフォルダのこと。

*ドメインコントローラ

Microsoft社が提供しているドメインを管理するサーバーのことで、ユーザーアカウントやPCなどへのアクセス権限などを一元的に管理し、ログイン認証を行います。

次に、万が一、Qilinランサムウェアの被害に遭った場合どのような現象が発生するのか解説します。

Qilinに感染した場合「Ransom.Win32.AGENDA.THIAFBB」というアラートが表示されます。そして感染した端末内のすべてのファイルが「.MmXReVIxLV」という拡張子に暗号化されます。

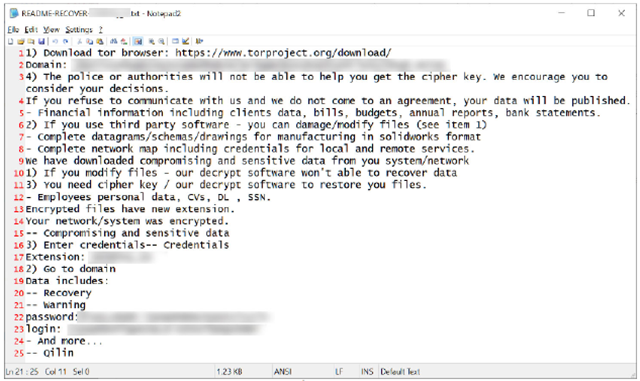

Qilinに感染した場合HTMLファイル「info.hta」とテキストファイル「info.txt」というランサムノート(身代金要求画像)が作成され、「README-RECOVER-MmXReVIxLV.txt」というファイルが表示されます。

ランサムノートには、『システムが暗号化され、ファイルには新しい拡張子が付けられています』『システム・ネットワークから機密データをダウンロードしました』『当社との連絡を拒否し、合意しない場合はデータを公開します』というような脅迫内容や身代金の支払い方法・連絡先などが記載されています。

2022年に初めて確認されたQilinランサムウェアは、過去2年間で130社以上の企業を攻撃し、ダークウェブの漏えいサイト上に攻撃した企業名や窃取した情報などを公表しています。

次に、近年発生したQilinの被害事例について一部ご紹介します。

2023年11月、中国の自動車部品開発・製造会社で世界240ヵ所以上に拠点を持つYanfengがサイバー攻撃の被害を受けた影響により、自動車メーカーのステランティスが直接被害を受け、北米の工場での生産停止を余儀なくされたと報じられました。

また、YangfengのWebサイトは一時アクセス不能になる被害も受けていました。

Yangfengからこの被害に関する問い合わせの回答や障害に関する声明は出ていませんが、その後Qilinランサムウェアグループがダークウェブ上でYangfengへの攻撃を主張し、窃取した一部情報を公開しました。

2023年12月、オーストラリアのビクトリア州裁判所サービスは、2023年12月21日にサイバー攻撃を検出し、サイバー攻撃者が機密性の高い聴取記録を含む視聴覚アーカイブにアクセスしたことを発表しました。影響を受けたシステムは直ちに隔離し無効化されたものの、調査の中で2023年12月8日という早い時期より侵害されていたことや、2023年11月1日~12月21日までの裁判所での審理の一部の記録がアクセスされた可能性があることが判明しました。

CSVはサイバー攻撃者の名前を明らかにしていませんが、ABCニュースの報道によるとQilinランサムウェアグループが攻撃を実行したと言われています。

2023年6月3日、英病理検査機関Synnovisがランサムウェア攻撃を受け、臨床検査システムから締め出され、使用不能となりました。英国の国民保健サービス(NHS)はこの攻撃を受けた際に流出した患者データ内の約400GBの個人情報がQilinによってダークウェブ上に公開されたことを発表しました。BBCが確認したデータのサンプルには、患者の名前・生年月日・NHS番号・血液検査結果の詳細などが含まれていたとのことです。

英国国家サイバーセキュリティセンターの初代CEOであるキアラン・マーティン氏は、今回の被害はQilinランダムウェアグループの仕業である可能性が高いと述べています。

最後に、万が一Qilinランサムウェアの被害に遭った場合の対処法について解説します。

ランサムウェアに感染した端末をネットワークに接続したまま放置すると、同じネットワーク内にある端末やサーバーへ感染が拡大する危険性があります。そのため、少しでも感染が疑われた場合はすぐに端末からLANケーブルを抜くかWi-Fiをオフにしてにネットワークを遮断することが重要です。

定期的にバックアップを取っておくことでデータを復元することができます。ただし、バックアップデータが感染後の最新のデータしか保管されていなければ意味がありません。そのため、バックアップは過去の複数時点のデータを保管する世代管理の方法を取り入れてください。

上記に記載したようにQilinが配布する2つのスクリプトによってGoogle Chromeに保存された認証情報を大量に窃取する攻撃が確認されています。そのため、Chromeに認証情報を保存している場合は、迅速にすべての認証情報を更新してください。

また、ブラウザに搭載されたパスワードマネージャーの使用は中止し、信頼できるサードパーティ製のパスワードマネージャーを使用することを推奨します。

多要素認証を設定していない脆弱性のあるVPNサーバーはランサムウェアを含め、さまざまなサイバー攻撃のアクセス経路に悪用されます。そのため、VPNサーバーに接続する際に2種類以上の認証情報の提供を要求する多要素認証を導入・設定することを推奨します。

また、ネットワークや端末にウイルスが侵入するのを最小限に抑えるためにUTMやセキュリティソフトを導入することもおすすめです。

サイバー攻撃者はデータの復元や情報漏えいなどさまざまな脅迫によって身代金を支払うよう仕向けます。また、被害企業の中にはデータの価値・復旧にかかる時間やコストを比較した際に身代金を支払う方が経済的に合理的な選択と判断し、身代金に応じてしまうケースもあります。

しかし、仮に身代金を支払ったとしてもデータの解読や復元が行われるとは限らず、むしろ身代金を支払うことでサイバー攻撃者から『支払いに応じる企業』と見なされ、今後も標的にされるなど、より危険性が高まります。

また、仮にランサムウェアの攻撃者が経済制裁措置及び対象者リストに含まれている場合、外為法などの法律に接触する可能性があります。

ランサムウェアに感染した場合、セキュリティツールでマルウェアを検知・駆除するだけでなく、再発防止策を講じる必要があります。特に侵入経路に「脆弱性」が悪用されていた場合、再度サイバー攻撃を受けないためにしっかり原因を追及・特定し、早急に防止策を講じなければなりません。

しかし「いつ・どの端末を経由してどのくらいのデータが窃取されたのか・情報漏えいの有無」などを自社で調査するには限界があります。

サイバーセキュリティの専門家に調査依頼することで、迅速に原因を特定し、早急にデータ復旧や再発防止策を講じることができます。また、早急に対応することで業務停止による利益損失を最小限に抑えることができるため、必ず専門家に調査依頼しましょう。

以上、Qilinランサムウェアの手口や被害事例、被害に遭った場合の対処法について徹底解説しました。

― 新たなランサムウェア「Qilin」とは

― Qilinの攻撃手口とは

― Qilinに感染した場合どうする?

― Qilinの被害事例

― Qilinの被害に遭った場合の対処法

今回は、Google Chromに保存されている認証情報を窃取する危険性のある新たなランサムウェア「Qilin」について解説しましたが、その他のランサムウェアやマルウェアに感染した場合においても『感染経路・窃取されたデータの内容とその期間・周囲への感染状況や情報漏えいの有無』など被害の全容を正確に把握する必要があります。

ただし、自社で調査を行うことで誤ってデータが消失したり、適切でない調査対象範囲・調査方法によって再発防止策が不十分になる危険性があるため、必ずサイバーセキュリティの専門家に相談しましょう。

また、ソニックスではサイバー攻撃への対策として効果的なセキュリティサービスや、マルウェア・災害・ヒューマンエラーといった危険から大切なデータを守るためのクラウドバックアップサービスなど、豊富なサービスをご用意しております。

セキュリティ対策についてお困り事やお悩み事などございましたらお気軽にソニックスにお問い合わせください。

<セキュリティサービスに関する記事はこちら>