最終更新日:2025年4月21日

ランサムウェア対策の一つである「バックアップ」は、万が一、サイバー攻撃によりデータの改ざん・消失した場合にデータ復旧することで被害を最小限に抑えることのできる重要なセキュリティ対策です。ランサムウェアの被害に遭わないためのセキュリティ対策の一つである「バックアップ」は、万が一、サイバー攻撃によりデータの改ざん・消失した場合にデータ復旧することで被害を最小限に抑えることのできる重要なセキュリティ対策です。しかし、近年ではPC内のデータだけでなくサーバーやシステム内部に侵入されるなど、保護しているバックアップデータも標的にされるケースが増加しており、従来のバックアップ方法ではランサムウェア対策として不十分になっています。

実際にランサムウェア対策としてバックアップを取得していた企業であっても、被害発覚後にバックアップデータより復旧対応をしたものの被害直前の水準までデータ復旧できなかったと回答する企業が79%も存在することが明らかになっています。また、ランサムウェアの被害発覚から復旧までに1ヶ月以上もの期間を要したり1,000万円以上の復旧費用を要したりする企業も存在するなど、サイバー攻撃による企業の損害は計り知れません。(出典元:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」)

そのため、巧妙化するランサムウェア攻撃に対して自社のセキュリティ対策・バックアップ方法が万全であるか、定期的に見直す必要があります。

今回は最新のランサムウェアの攻撃手口やランサムウェア対策としてのバックアップの重要性、効果的なバックアップ方法について解説します。

まず、近年確認されているランサムウェアの新たな攻撃手口について解説します。

これまでランサムウェアの手口は『データを暗号化してデータの復旧と引き換えに身代金を要求する』方法や『データの暗号化とともにデータを窃取し、身代金の支払いに応じなかった場合に情報を流出するなどと脅して身代金を要求する』二重脅迫の方法が確認されてきました。しかし、近年ではデータを暗号化することなくデータのみ窃取し、そのデータ(情報の流出)と引き換えに身代金を要求する『ノーウェアランサム』と呼ばれる手口が確認されるようになりました。

新たな手口が生まれた背景には、多くの企業がランサムウェアの攻撃に備えてバックアップ方法を見直したことやランサムウェアを効果的に検知するセキュリティ製品を導入するなど、セキュリティ対策を強化したことでデータを暗号化しても身代金が支払われないケースが増えたため、従来の二重脅迫の攻撃手順は省いてデータのみを窃取し脅迫する『ノーウェアランサム』の手口が出現したと考えられています。

また、侵入経路として複数拠点間やテレワーク時のデータ通信を安全に行うために利用されているVPN機器といったネットワークインフラの脆弱性が狙われやすくなっています。

< ランサムウェアの関連記事はこちら >

次に、近年報告されたランサムウェアの被害状況や被害事例についてご紹介します。

近年、日本でも数多くのランサムウェア被害が報告されています。国内組織が公表した2023年4月~6月のランサムウェアの被害件数推移は過去最高の20件に上り、検出台数推移は885台でした。その後、7~9月の被害件数推移は10件に減少したものの、検出台数推移は517台と高止まりしており、予断を許さない状況が続いています。

また、セキュリティベンダーのソフォスが公開したランサムウェアの被害状況の調査レポートでは、2022年は国内組織の58%がランサムウェアの攻撃を受け、このうち72%がデータを暗号化されました。また、データを暗号化された組織の95%は身代金の支払いやバックアップデータの活用などの手段によってデータを取り戻していることが判明しました。

出典元:トレンドマイクロ株式会社「2023年のサイバー攻撃事例から読み解く、法人が備えるべき脅威」

【図1:国内法人組織におけるランサムウェア検出台数推移(トレンドマイクロの脅威データベースによる集計)】

出典元:トレンドマイクロ株式会社「2023年のサイバー攻撃事例から読み解く、法人が備えるべき脅威」

図2:国内組織が公表したランサムウェア被害件数推移(海外拠点での被害も含む。公表内容を元にトレンドマイクロが整理)

【 事例① 名古屋港運協会 】

名古屋港運協会は7月26日、総取扱貨物量で日本一を誇る名古屋港の港湾コンテナターミナルの管理システム(NUTS)がランサムウェアの攻撃を受けたことを公表しました。7月4日6時半頃に名古屋港の港湾コンテナターミナルの管理システムに障害が発生し、名古屋港全ターミナルで作業が停止しました。その後、全ターミナルの完全復旧までに約3日間もの時間を要しました。

その後の経緯報告書では、攻撃者からの脅迫はあったものの身代金の支払いなどについて金額の明示はなく、攻撃者への連絡も行っていないことや現時点では外部へ情報漏洩した形跡は確認されていないことが発表されています。また、感染の経緯については管理システムにリモート接続するための機器が持つ脆弱性を狙った不正アクセスが想定されており、今後はリモート接続機器・サーバーなどの不正アクセス防止の強化やシステム内のログ情報、バックアップをより充実させることで強固なセキュリティ対策を目指す意向を示しました。

【 事例② 株式会社近商ストア 】

近鉄グループホールディングス(GHD)傘下の近商ストアは11月2日、ランサムウェアによる攻撃を受けたことを公表しました。10月31日7時過ぎにサーバーの異常停止を検知したため緊急点検を実施したところ、データセンターのサーバーが不正アクセスされていたことが判明しました。

このインシデントによりネットスーパー会員約1万7000人の氏名・住所・電話番号・生年月日・メールアドレスなどの個人情報が流出した可能性や、従業員や扶養家族など約1万2000人の個人情報や問い合わせをした顧客約7000人の個人情報、一部取引先に関する取引情報約1400件などが被害を受けた可能性があります。

【 事例③ 株式会社中嶋製作所 】

株式会社中嶋製作所は11月22日、ランサムウェアの攻撃を受けたことを公表しました。11月6日に社内基幹システムが動作異常を起こしたため調査したところ、社内の複数のパソコン・サーバー・ファイルがランサムウェアに感染していることが判明しました。

このインシデントにより、お客様の見積書・図面・担当者名・電話番号・メールアドレス・メール本文や添付ファイル・従業員の個人情報などが流出した可能性があります。

ランサムウェアが侵入する感染経路には、VPN機器以外にも「リモートデスクトップからの侵入」「不審メールからの侵入」「改ざんされたWebサイトからの侵入」など、複数の経路が存在します。そのため、網羅的なセキュリティ対策を行う必要があります。

次に、ランサムウェアの被害に遭わないための内部対策・外部対策について解説します。

アンチウイルスソフトの導入は、ランサムウェアの侵入を防御するための基礎的なセキュリティ対策と言えます。アンチウイルスソフトの中でも、過去に検知したマルウェアのデータファイルをもとにマルウェアや脅威を見分けるパターンマッチング方式だけでなく、未知の脅威も検知・対応することのできるソフトがおすすめします。

また、有効期限が過ぎたアンチウイルスソフトは、セキュリティリスクが一気に高まるため有効期限内にソフトを入替えましょう。

古いバージョンのOS・ソフトウェア・VPNは、セキュリティプログラムが更新されないため、放置された脆弱性が狙われランサムウェアに侵入されるリスクが高まります。

社内でOS・ソフトウェア・VPNの定期的なアップデート実施日の計画を立て、常に最新バージョンを使用しましょう。

たとえ外部対策を強化しても従業員のセキュリティに対する意識が低い場合は、不審メールの添付ファイルや本文のリンクをクリックしてしまう・偽サイトにアクセスしてしまうなど、マルウェアに感染する危険性が高まります。そのため、ランサムウェアの内部対策として従業員のセキュリティリテラシーを向上させることは非常に重要です。

『認証情報の管理方法、許可している外部記憶メディア以外は使用しない、不審なメールは開封しない、公式サイトよりログインする、フォルダにアクセス権限を設ける』といった社内でのセキュリティルールやランサムウェア感染時の緊急時の対処法、最新のセキュリティインシデントの事例を共有するための社内セキュリティセミナーを定期的に実施することをおすすめします。

万が一、ランサムウェアをはじめとするマルウェアに侵入された場合でも、強固なパスワードや認証方法により被害の拡大を最小限に抑えることが期待できます。

推測されにくい文字数12文字以上(できれば14文字以上)のパスワード設定や「知識情報・所持情報・生体情報」の2つ以上の要素を組み合わせて認証する多要素認証、IPアドレスによるアクセス制限の導入など、認証方法を強化しましょう。

通信を監視するツールを導入することで、早期にランサムウェアを検知することができます。

ネットワークへの通信を監視し、不正な通信の遮断を行う「IPS」や「IDS」、ネットワーク全体の通信を監視し、脅威を検知して駆除や隔離などの対応を行う「NDR」など、さまざまな種類の監視ツールがあるため、セキュリティ対策の予算に応じて導入を検討しましょう。

ランサムウェア対策には、上記で解説したサイバー攻撃を防ぐための対策(内部対策・外部対策)を講じる必要がありますが、どんなに強固なセキュリティ対策を講じても100%侵入を阻止することはできません。そのため万が一、攻撃を受けた場合に被害を最小限に抑えるための対策としてデータバックアップを取得しておく必要があります。

次に、ランサムウェア対策としてバックアップが重要な理由やランサムウェアの被害状況についてご紹介します。

近年のサイバー攻撃の傾向として、セキュリティ対策が不十分で脆弱性のある企業を攻撃し、踏み台にすることでターゲットとする大企業へ侵入する「サプライチェーン攻撃」が増加しています。そして、ランサムウェアのような金銭を目的としたマルウェアにもこの手法が浸透しているため、以前に増して中小企業が狙われやすくなっています。

万が一、バックアップを取得していない状態でウイルスに感染した場合、データが暗号化・消失してしまうなど業務停止に陥り、事業継続そのものに深刻な影響を与える可能性があります。バックアップは、このような想定外の事態が生じた際に、事業への影響を最小限に抑えて速やかに復旧・事業継続するために必要不可欠なセキュリティ対策です。

しかし、従来のバックアップ方法ではデータを取得していても被害直前の水準までデータ復旧できない可能性が高まっています。

コンピュータセキュリティベンダーのソフォスが発表したレポートによると、2022年にランサムウェア攻撃を受けた日本企業のうち72%がデータを暗号化される被害に遭い、データを暗号化された企業のうち95%はデータを復元できたものの、バックアップデータを用いてデータを復元できたのは60%の企業で、52%の企業はデータ復元のために身代金を支払っていたことが判明しました。

(出典元:ソフォス「ランサムウェア攻撃を受ける組織の割合は横ばい状態で推移。 調査対象となった日本の組織の58%が被害を受けたと回答」)

また、2023年上半期に都道府県警察から警察庁に報告があったランサムウェアの被害件数は103件で、有効な回答62件のうち被害に遭ったシステム・機器のバックアップを取得していたものが92%でしたが、復元を試みたものの被害直前の水準まで復旧できなかったものは79%もありました。

(出典元:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」)

出典元:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」

図表25:バックアップ取得の有無 / 図表26:バックアップからの復元結果

2023年上半期に警察庁に報告があったランサムウェアの被害件数103件の中で、被害後にデータ復旧できた企業のうち有効な回答が60件あり、このうち復旧までに1ヶ月以上要したケースが10件ありました。さらにランサムウェアの被害に関連した調査・復旧費用の総額については有効な回答が53件あり、このうち費用が1,000万円以上発生したケースが16件で30%を占めました。

出典元:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」

図表23:復旧に要した期間 / 図表24:調査・復旧費用の総額

次に、データを保護するうえで抑えておくべき重要なポイントについて2つご紹介します。

上記に記載したように、従来のバックアップ方法では被害直前の水準までデータ復旧できないケースもあり、復旧までに多くの時間や費用を費やします。そのため、進化するランサムウェアへの対策として優れたバックアップ手法を講じる必要があります。

一つ目は長期的なデータの保管です。万が一脅迫メッセージが表示された場合、すでにデータ感染している可能性が高く、長期的に機器に潜伏していた可能性もあります。実際にランサムウェアの平均潜伏期間は約24日と言われています。

そのため、感染前のバックアップデータに遡ってデータを復元できるように1ヶ月・3ヶ月など長期的なバックアップデータも保管しておきましょう。

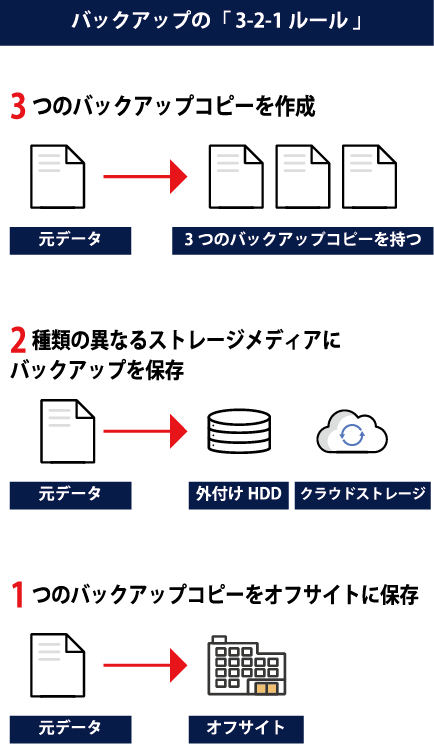

二つ目は3-2-1ルールの適用です。3-2-1ルールは重要なデータを保護するうえで優れた手法の一つと言われており、「データを3つ作成し、それを2つの異なる媒体と1つのオフライン環境に保管する」保管方法です。近年のランサムウェア攻撃はデータだけではなくバックアップサーバーなども標的にしているため、3-2-1ルールに則りバックアップデータを保管することで想定外の事態が起こった場合もデータ復旧をより確実にし、被害のリスクを大幅に軽減することができます。

最後に、バックアップツールの種類についてご紹介します。

バックアップを取得するためのサービスは複数ありますが、それぞれメリット・デメリットが異なるため企業のニーズや運用方法に合ったサービスを選定しましょう。

パッケージ

パッケージは、バックアップ専用のツールで、既製品として販売されているため必要な機能がまとめられており、汎用性が高い・バックアップシステムを構築しやすいなどのメリットがあります。また、バックアップデータの保管先もストレージやテープなど、必要に応じて組み合わせることができます。ただし、下記のような拡張の際に手間がかかるデメリットがあります。

・ ハードウェアとソフトウェアを別々に用意する必要がある。

・ 自社サーバーでデータを保管するため、パッケージの管理・故障時も自社で対応しなければならない。

・ バックアップサーバー内蔵のHDDに保管している場合、HDDの空スロットがないと容量を追加できない。

・ たとえ容量を追加してもディスクの使用量を平準化するためにデータを再配置する作業が必要になる。

クラウド

多くの企業がバックアップの方法として導入しているのがクラウドサービスです。クラウド事業者が提供するサービスを利用するため自社サーバーに保管するよりも信頼性が保証されている・多くの事業者は遠隔地に複数のデータセンターを所有しているため自然災害などの影響を受けない・データ容量の追加に柔軟に対応できるなどのメリットがあります。ただし、バックアップ先に接続する際はインターネット環境が必須である・限られた帯域や遠隔地からの転送などの影響により速度が低下し、データのコピーや復旧に時間を要する恐れがある・アクセス権が付与されているユーザーはいつでもアクセスできるため、利用時の強固なセキュリティ対策が必須などのデメリットがあります。

< クラウドバックアップに関する記事はこちら >

アプライアンス

アプライアンスはハードウェアとソフトウェアがセットのため、導入が簡単である・ほとんどの製品が容量を追加する際のデータの再配置する作業を自動で行う機能がある・故障などトラブルが発生した場合は販売元のサポートやメンテナンスが受けられる・まとめてバージョンアップの対応ができるため運用負担を軽減できるなどのメリットがあります。ただし、導入費用が高額である・仕様変更などの対応が難しいケースがあるなどのデメリットがあります。

以上、最新のランサムウェアの攻撃手口やランサムウェア対策としてのバックアップの重要性、効果的なバックアップ方法について解説しました。

ー 最新のランサムウェア攻撃手口

― ランサムウェアの被害状況・被害事例

― ランサムウェア対策 ~内部対策・外部対策~

― ランサムウェア対策 ~バックアップが重要な理由~

― 理想的なバックアップ手法 ~重要なポイント~

― バックアップツールの種類

ランサムウェアによる被害は年々増加傾向にあり、企業は改めて社内セキュリティを見直すことが求められています。効果的なバックアップ手法はサイバー攻撃だけでなく、自然災害といった想定外の事態に備えた対策としても非常に有効的です。

被害によって事業継続そのものが困難になる前に現状の社内セキュリティを見直し、強固なセキュリティ対策と効果的なバックアップ方法を導入することをおすすめします。