これまで部門ごとに管理されていた業務システムですが、近年では、組織全体の連携を円滑にし、生産性向上を図るために ERP(統合基幹業務システム) を導入する企業が増えています。ERPは業務効率化に大きく貢献する反面、サイバー攻撃に狙われやすいというリスクも伴っています。そのため、適切なセキュリティ対策を講じたうえで安全に運用することが非常に重要です。

本記事では、ERPが狙われやすい理由や、実際にサイバー攻撃を受けた大手企業の事例を踏まえ、ERPシステムを安全に運用するための対策について解説します。

まずは、ERPとはどのようなシステムなのか、その基本的な仕組みと導入によって得られるメリットについて解説します。

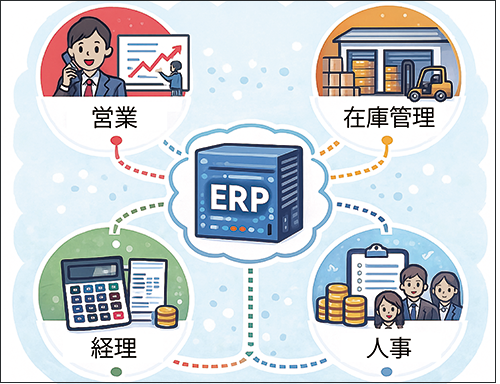

ERPとは、企業が持つ「人」「モノ」「お金」「情報」といった経営資源を統合的に管理するための考え方です。営業・経理・人事など、部署ごとに分散していた業務やデータをまとめて管理することで、組織全体の業務効率化や情報連携の迅速化を実現できます。

また、このERPの考え方に基づき、各種データを一元管理できるようにしたシステムのことを「ERPパッケージ」「基幹システム」「基幹系情報システム」などと呼びます。

ERPには、企業活動に必要なさまざまな業務領域を統合的に管理するための機能が備わっています。多くのERP製品では、これらの機能を単位ごとに選択して利用できるため、自社の業務内容や組織体制に合わせて、必要な機能だけを導入・運用することが可能です。

主な機能として、以下のような業務領域をカバーします。

・製造管理

・購買管理

・流通管理

・在庫管理

・販売管理

・財務・会計管理

・顧客情報管理(CRM)

・人事管理

・営業支援管理(SFA) など

次に、企業がERPを導入することでどのような効果が期待できるのか、代表的なメリットを解説します。

ERPは、各部署の基幹業務を一つのシステムに統合して管理することができます。業務データを一元管理することで、部署ごとに異なるシステムを使っていた場合に発生しやすかった問題が解消できるなど、以下のようなメリットを得られます。

・二重登録の負担削減

・入力ミスやデータ不整合の防止

・部門間でリアルタイムの最新情報を共有できる

・システムのメンテナンスやアップデートを一元的に実施でき、運用負荷を大幅に軽減できる

ERPによって業務とデータを一元管理することで、組織全体の業務効率化に加えて、システムの保守・運用を安定して行える環境を整えることができます。

全部門のデータをERPで一元管理することで、部署間での情報収集にかかっていた確認時間が大幅に削減され、必要な情報を迅速に参照できるようになるため、業務効率の向上が期待できます。

さらに、ERPは集計や分析などの業務プロセスを自動化できるだけでなく、*RPA(定型業務を自動化するソフトウェア)と連携することで、入力作業の自動化にも対応できるため、生産性の向上が期待できます。

*RPA … Robotic Process Automationの略

各部門で入力された最新データに加え、ERPによって生成される予測値を算出した分析データも即時に参照できるため、経営層は経営方針や戦略の策定に必要な情報を迅速に収集できます。その結果、経営に関わる意思決定をスピーディに行うことが可能になります。

各部門ごとに個別のシステムを運用している場合、情報が分散し、アクセス権管理の不統一やログ管理の不備によって、情報漏えいや不正操作のリスクが高まります。

ERPでデータと業務プロセスを一元管理することで、権限設定や操作ログを統合的に管理できるようになり、不正の予防・早期発見が可能になります。さらに、経理処理や購買、経費管理などのプロセスが統一されるため、組織全体の透明性を高め、内部統制を強化できます。

次に、「ERPがサイバー攻撃の標的になりやすい」と言われる理由について、具体的な背景とリスクを解説します。

前述のとおり、ERPの導入によって営業・経理・人事など各部署が保管・運用していた全データを一元管理できるようになり、業務効率化や意思決定の迅速化、内部統制の強化といった大きなメリットを得ることができます。

しかし一方で、組織全体の機密情報が一つのシステムに集約されているということは、攻撃者にとって「不正アクセスさえ成功すれば、すべての重要データを一度に入手できる魅力的なターゲット」になることも意味します。さらに、ERPは販売管理・会計システム・勤怠管理・外部クラウドサービスなど、さまざまなアプリケーションと連携して動作しています。これらのアプリケーションはネットワークに常時接続されているため、連携先のいずれかに脆弱性が存在すると、攻撃者はその弱点を足掛かりにERP本体へ侵入するルートを確保できてしまう可能性があります。

つまり、「全社データの集約(情報価値が高い)」と「多様なアプリケーション連携(攻撃面が広い)」といったERPの特徴そのものがサイバー攻撃の標的になりやすい要因になっているのです。

次に、ランサムウェア「Qilin(キリン)」による攻撃が報じられたアサヒグループホールディングスの事例をもとに、ERPが被害を受けた際の影響や復旧の難しさについてご紹介します。

ランサムウェア「Qilin」による大規模なサイバー攻撃として記憶に新しいのが、2025年9月に発生したアサヒグループホールディングスの被害です。同社は攻撃を受けた直後、被害を最小限に抑えるため、障害が発生したシステムを遮断する緊急措置を実施しました。その影響により、国内グループ各社の受注・出荷業務や、お客様相談室を含むコールセンター業務が停止するなど、事業運営に大きな影響が生じました。

その後、10月3日および8日のプレスリリースにて、以下の復旧状況を公表しています。

<10月3日の発表>

・一部の受注を手作業で進め、順次出荷を再開

・電話での問い合わせ受付再開に向けた準備を進行中

(出典元:アサヒグループホールディングス「サイバー攻撃によるシステム障害発生について(第2報)」)

<10月8日の発表>

・アサヒビール全6工場で、10月2日から製造を再開

・一部商品の出荷を再開

・10月15日から複数商品で出荷を段階的に再開予定

・アサヒ飲料は10月8日時点で6工場が一部製造を再開

・10月9日には全7工場で一部製造を再開予定

・アサヒグループ食品の全7工場でも10月8日時点で製造を一部再開

(出典元:アサヒグループホールディングス「サイバー攻撃によるシステム障害発生について(第3報)」)

9月29日にランサムウェア攻撃(Qilin)によるシステム障害が公表されて以来、10月上旬にかけて製造・出荷など事業機能の復旧状況は段階的に明らかにされています。

しかし、その一方で 基幹システム(ERPを含む)そのものの復旧状況や、データ復旧の進捗については、依然として具体的な情報が公表されていません。

<ランサムウェア「Qilin」に関する記事はこちら>

アサヒグループホールディングスの復旧が長期化している理由の一つとして指摘されているのが、ERPの構造的な複雑さです。ERPは、受注・在庫管理・出荷・会計・人事といった各部署の基幹業務を一つのシステムに統合して管理しており、業務を一気通貫で処理できる点が特徴です。

しかしその反面、「システム構造が高度かつ複雑である」ことや、「各機能が密接に連携している」ことから、一部のデータが破壊されただけでも他領域へ影響が波及するリスクが高くなります。また、連携範囲が広いため、攻撃原因の特定や被害範囲の解析などの対応が必要となり、システム復旧には多くの時間を要します。

(出典元:Yahoo! JAPANニュース「アサヒビールが止まった日 巨大企業を襲ったサイバー攻撃の衝撃」)

さらに、神戸大学の森井昌克 名誉教授も、「ERP導入などで大規模化したシステムは、一カ所で障害が起こると影響があらゆる分野に波及する」ことや、大規模な統合システムには複数の外部ベンダーが関わっていることから「完全復旧には数カ月から半年程度かかるのではないか」とコメントしており、今回の復旧が長期化している背景として、ERPの統合システム特有の複雑性が大きく影響していると考えられます

(出典元:産経新聞「アサヒ、障害長期化、システム統合の潮流が裏目か 完全復旧まで半年程度の見方も」)

ERPは、一度サイバー攻撃を受けると企業が保管するすべての重要データが漏洩するリスクや、完全復旧までに非常に長い時間を要する可能性があります。

そこで最後に、セキュリティインシデントを未然に防ぎ、ERPを安全に運用するための具体的なセキュリティ対策をご紹介します。

エンドポイントとは、ユーザーが業務で利用するパソコンやスマ-トフォン、サーバー、プリンターなど、ネットワークに接続されるすべての端末を指します。近年では、これらのエンドポイントがマルウェア感染や不正アクセスの侵入経路として悪用されるケースが増えているため、従来以上にセキュリティ強化が求められています。

すべてのエンドポイントに最新のセキュリティソフトを導入することで、端末の状態を常に監視し、不審な動きを早期に発見して攻撃を自動的に遮断することが可能です。特に、「ウイルス・マルウェアの侵入を入口で防ぐ」仕組みのEPP(Endpoint Protection Platform)や、「万が一侵入された場合に異常を検知し、被害拡大を防ぐ」仕組みのEDR(Endpoint Detection & Response)を組み合わせることで、侵入防止・侵入後の迅速な対応の両面をカバーでき、ERPを含む基幹システムの安全性をより強固にすることができます。

さらに、OSやアプリケーションへの定期的なパッチ適用、不用アプリケーションの削除、USBデバイスの制御などの基本対策も併せて実施することで、エンドポイントを狙った攻撃リスクをより一層低減できます。

ERPには、「顧客情報・売上データ・人事情報」など、企業が保管するあらゆる重要なデータが集約されています。そのため、データの保護は最優先で取り組むべき対策です。

保存時にデータを暗号化する「データ暗号化」を行うことで、万が一、データベースに侵入されても内容が暗号化された状態のため容易に解読されません。また、通信時に送受信データを暗号化することで、社内外のネットワーク上でやり取りされる情報が盗聴・窃取・改ざんされるリスクを大幅に軽減できます。

さらに、アプリケーションログの監視も内部対策として有効です。ユーザーのアクセス履歴や操作ログを監視・記録・分析できるため、権限のない不審なアクセスの早期発見や情報の持ち出し・改ざんなどの内部不正の抑止、不具合発生時の原因追跡といったセキュリティ強化につながります。

ERPへの不正ログインを防ぐために効果的なのが、“パスワードだけに依存しない”多要素認証(MFA:Multi-Factor Authentication)の導入です。多要素認証とは、以下のような「異なる3種類の認証要素」を組み合わせてログインする仕組みです。

①知識情報:ID・パスワード、秘密の質問の答え

②所持情報:ICカード、スマートフォンの認証アプリ、SMSで届くワンタイムパスワード

③生体情報:指紋認証・顔認証など

従来のID+パスワードのみの1要素認証に比べ、複数要素を同時に突破することは極めて難しいため、ERPへの不正アクセスを大幅に防止できます。特に、ERPは企業の基幹データが集中しているため、アカウントの乗っ取りリスクを最小限に抑えるうえでMFAは非常に重要なセキュリティ対策といえます。

ERPを安全に利用し続けるためには、システム本体だけでなく、関連するアプリケーションも常に最新の状態に保つことが重要です。

開発時には発見されなかったERPの脆弱性(セキュリティ上の弱点)やバグ、日々進化するサイバー攻撃の手口やマルウェアに対応できるよう、ERPメーカーやソフトウェアベンダーで提供されているパッチ(修正プログラム)やアップデート(機能・セキュリティ更新)を計画的に適用しましょう。

パッチやアップデートを管理することで、最新のセキュリティレベルを維持し、システムの安定性と安全を確保し続けることが可能になります。

システムやネットワークへの対策と同様に、従業員へのセキュリティ対策も非常に重要です。従業員一人ひとりのセキュリティリテラシーが向上することで、フィッシングメールや偽警告などの不審な表示を冷静に見分けて適切に対処できるようになり、脅威の早期排除や人的ミスによる情報漏えい防止につながります。また、サイバー攻撃は日々高度化しているため、定期的な社内教育の実施や、ルール違反時の罰則を明確にするなど、常に高いセキュリティ意識を維持できる仕組みを整えましょう。

クラウドERPは、クラウド上で利用できるアプリケーションで、最新のセキュリティ技術を備えた専門のベンダーが、監視・保守を行い、セキュリティ更新やパッチを自動適用してくれます。多くの場合、24時間体制でシステムを監視しているため、企業側でサーバー管理やセキュリティ対応に大きな労力を割く必要がなく、常に最新かつ安全な状態で利用できます。

また、オンプレミス型ERPと比べて導入・運用コストを抑えられるほか、バージョンアップ作業の負担軽減や停止時間を大幅に削減できるなど、運用効率の向上も期待できます。

ERPは企業全体の重要データを管理しているため、万が一サイバー攻撃や障害が発生すると、業務停止や情報漏えいなど、企業活動全体に深刻な影響を及ぼす可能性があります。そのため、復旧に向けたルールや手順を事前に整備しておくことが不可欠です。

実際に、今回ご紹介したアサヒグループホールディングスのケースでも、復旧が長期化している要因の一つとして、ERPへの復旧体制が十分に整備されていなかった可能性が指摘されています。被害発生時に 誰がどの範囲を担当するのか、どのシステムを優先して復旧するのか、バックアップの保持期間や復元対象範囲はどうするのか といった具体的な手順を明確に定めておくことで、業務停止時間を最小限に抑えることができます。

さらに、サイバー攻撃の兆候検知時にネットワークを遮断する判断基準や、外部の専門会社へのエスカレーションフローを事前に策定しておくことで、被害の拡大防止とスムーズな復旧が可能になります。

セキュリティ・バイ・デザインとは、「ERPの導入段階からセキュリティを前提に設計する」という考え方のことです。

*アクセス分離、部署やユーザーごとの権限設定、異常検知、ログ管理、バックアップや段階的な復旧ルートの確保などを、最初の設計段階から組み込むことで導入後のリスクを大幅に低減できます。

また、セキュリティ・バイ・デザインは導入前だけの概念ではありません。業務内容の変更やシステムの追加・拡大など、運用フェーズで発生する変更に合わせてセキュリティ設計を見直すことで、常に安全なERP環境を維持することができます。

*アクセス分離

基幹システムを扱うネットワークと日常的なインターネット接続に利用するネットワークを物理的または論理的に分離する方法のこと。

以上、ERPが狙われやすい理由や、実際にサイバー攻撃を受けた大手企業の事例を踏まえ、ERPシステムを安全に運用するための対策について解説しました。

― ERPとは?

― ERPを導入するメリット

― ERPがサイバー攻撃の標的になる理由|セキュリティリスク

ー アサヒグループホールディングスにおけるランサムウェア被害

― ERPを安全に運用するためのセキュリティ対策

ERPは、組織全体のデータを一元管理し、業務効率化や情報連携の最適化を実現できる非常に有効なシステムです。その一方で、企業が保有する重要情報が集中していることから、サイバー攻撃者にとって狙われやすい存在でもあります。そのため、本記事でご紹介したような多層的なセキュリティ対策を実施し、常に安全な状態で運用することが不可欠です。

特に、常時インターネットと接続されているアプリケーションは、不正アクセスの入口として悪用されやすいため、より強固な防御体制の構築が求められます。

ソニックスでは、自社のセキュリティ対策の見直し(セカンドオピニオン)や改善に向けたアドバイスも行っています。「現在の対策で十分か不安がある」「何から強化すべきか分からない」という企業様は、ぜひお気軽にご相談ください。