IPA(独立行政法人情報処理推進機構)が発表した「情報セキュリティ10大脅威2022」より、脅威候補として1位にランクインしたサイバー攻撃は去年に引き続きランサムウェアでした。巧妙化するランサムウェアは突然データを暗号化・システムロックし、そのデータ復旧と引き換えに身代金を要求するだけでなく、搾取した情報を公開するなどと脅迫して多額な身代金を要求する「二重脅迫型」の攻撃へと進化しています。

また、感染先はPCだけでなくサーバーやシステムなど大規模な範囲に広がっており、バックアップデータまでもが標的になっているケースもあります。ランサムウェアを含むサイバー攻撃から企業の大切なデータを守る・企業経営への影響を最小限に抑えるためには、セキュリティ対策(予防)とバックアップ(保護)が重要です。

今回はランサムウェア被害を最小限に抑えるために必要なバックアップ方法についてご紹介します。

< ランサムウェアに関する記事はこちら >

まず、ランサムウェアの種類や近年の動向についてご紹介します。

これまでに確認されているランサムウェアの種類は200種以上あると言われていますが、その中でも代表的なランサムウェアをいくつかご紹介します。

【 CryptoLocker 】

2013年に世界で流行し、多くの身代金を稼いだランサムウェアです。Microsoft Windowsが動作しているPCを標的にしており、感染したPCのファイルだけでなくネットワーク上のドライブにも影響を及ぼす可能性があります。

【 Cryptwall 】

2013年に出現したランサムウェアで日本国内では2015年11月頃から感染が確認され始めました。ビットコインによる金銭の支払いを要求した最初のマルウェアで、感染したPCのファイル・ファイル名を暗号化し、データ復旧の代わりに身代金を要求するランサムウェアです。

【 Locky 】

2016年に出現したランサムウェアで、Word文書ファイルを添付した偽装メールを送りつけます。多言語対応型のため、感染後に生成される脅迫文では日本語で記載されているテキストも存在しました。

【 WannaCry 】

2017年に世界的に被害が拡大したランサムウェアです。Windowsの脆弱性を狙ったマルウェアで自己増殖するため、万が一社内のPCが1台でも感染した場合ネットワーク経由で周囲に感染が拡大します。

出典:ITmediaエンタープライズ < メールの添付ファイルに注意 ランサムウェア「WannaCryptor」にIPAも注意喚起 >

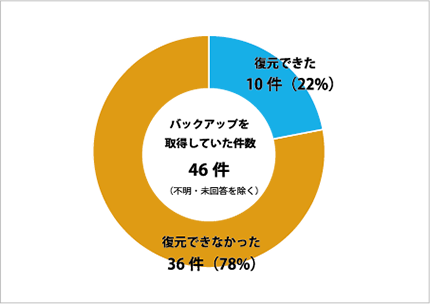

近年ではバックアップデータを標的としたマルウェアが出現しています。令和4年上半期までに警察庁へ報告されたランサムウェアの被害件数は114件あり、そのうちバックアップを取得していたにも関わらず復元できなかった件数は46件中36件(78%)にも及びました。

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

このことからも分かるようにたとえ定期的に業務システムやメールのデータをバックアップしている場合でも、脆弱性が狙われやすい保管先ではバックアップを含めたすべてのデータが暗号化され、データ復旧することもできない可能性があります。

脆弱性が狙われやすい場所とは、すなわち「ランサムウェアに感染した端末からアクセスできる場所」です。

【 ディスクアクセス可能な保管場所 】

接続USBメモリ / 内臓ディスク / ファイルサーバー共有 / 接続USBディスク / VSSスナップショット / 接続ストレージ / ネットワークドライブ など

次に、ランサムウェア対策にバックアップが重要な理由についてご紹介します。

サイバー攻撃から被害に遭わないために必要なことは「予防すること」と「保護すること」ですが、ランサムウェア対策では特に「保護する」ことが重要とされています。ランサムウェアの感染経路はメールや不正なWebサイトなどさまざま存在するため、残念ながらすべてのランサムウェアの感染を100%防ぐことはできません。そのため予防するだけでなく、保護する・復旧対策する役割のバックアップが非常に重要となります。

また、以前は不特定多数を狙ったばら撒き型の攻撃が目立っていましたが、近年では特定した企業のセキュリティの脆弱性を狙った標的型の攻撃が多く見受けられるようになりました。さらに、業務データだけでなく、バックアップサーバーも攻撃の標的にされるケースが多くなっています。

そのため、以前までのバックアップ方法では対策が不十分になり、複数箇所・複数種類のデバイスでデータを保管するなどの新たなバックアップ方法が推奨されています。

次に、おすすめのバックアップ方法・データの保管期間・管理方法についてご紹介します。

バックアップする対象をユーザーデータやシステム・アプリデータなどに限定している企業もいらっしゃいますが、問題が発生した際にデータが完全復旧するまでに数日かかるケースもあるためバックアップのやり方に注意が必要です。

一つはバックアップを取る頻度です。バックアップを取る頻度が日毎か週毎かではデータ復旧までにかかる時間が異なります。しかし、保管期間などを考えると大容量のデータを毎日バックアップすることはあまり現実的ではありません。そのため頻繁に更新されるデータは毎日、全データは週に1回バックアップするなど、データ毎に複数世代管理する方法を検討しましょう。また、暗号化される前の状態にデータ復旧させる方法として、変更したデータ分の履歴を残す「履歴管理バックアップ」や復元ポイントを作成する「スナップショットバックアップ」などの利用もおすすめです。

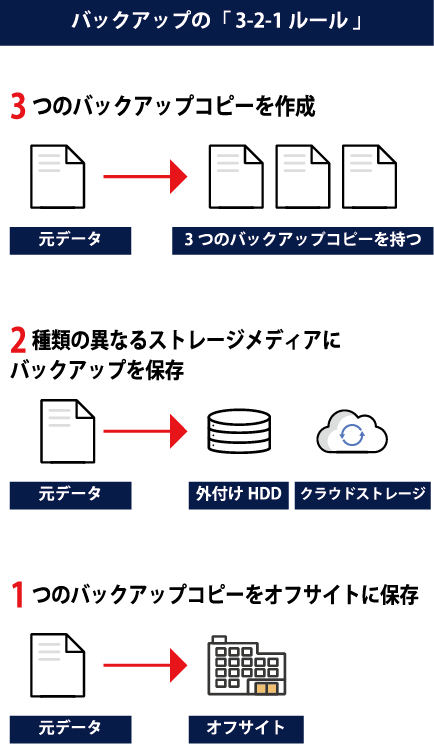

もう一つは保管場所です。データのバックアップを取る際に推奨されている方法のひとつに『3-2-1ルール』と呼ばれるルールがあります。これは「本番環境のデータ+2つのバックアップデータを別々の箇所に保持する」「少なくとも2種類の異なるデバイス(バックアップサーバー・クラウド・外付けハードディスクなど)を利用する」「1つは地理的に離れた施設や機器などの災害対策サイト(オフサイト)に保持する」という構成のルールです。

さらにこの3-2-1ルールに「3つのうち1つはデータの変更削除ができない不変ストレージに格納する」を加えた構成が提唱されています。そのため主流のバックアップ機器・装置やクラウドサービスと併せてネットワークに接続しない外付けハードディスクなどのデバイスにバックアップする方法を推奨します。

バックアップデータの保管期間は利用頻度に併せて一定期間保管することを推奨します。ランサムウェアは長い潜伏期間を経てから攻撃を開始するケースがあります。万が一、短いスパンでしかデータを保管しておらず、それ以前からランサムウェアが潜伏していた場合はすべてのデータがランサムウェアに感染してしまいます。そのためバックアップデータは可能な限り長いスパンで保管しておきましょう。

前述のように直近のデータのみ管理する方法は保存したデータが既に暗号化されているリスクがあるため危険です。そのためデータ毎に複数世代管理し、さらに業務データの利用頻度に応じてデータの保管期間を設定し長期保管する管理方法がおすすめです。また、復旧時に他の社員が最新の業務データを利用している場合があるため作業中はデータ更新していないかなど注意する必要があります。そのため被害に遭った機器のファイルやアイテム単位で復旧できる仕組みを取り入れることもおすすめです。

最後にセキュリティ対策として見直すべき設定ポイントについてご紹介します。

「ネットワーク接続ハードディスク(NAS)」と呼ばれる外付けハードディスクは多くの中小企業で使用されています。このNASに直接バックアップを行っている場合はセキュリティ設定を見直すことをおすすめします。万が一NASの管理者パスワードを初期設定のまま運用している場合、簡単に攻撃者に乗っ取られバックアップデータを破壊される可能性があります。

ランサムウェアは組織のネットワークに侵入後、内部ネットワークを監視しバックアップシステムの管理者権限を盗み取ったうえで攻撃を開始するケースがあります。実際に安易なパスワードを設定したことで社内のネットワークに侵入され、ランサムウェア攻撃を受けた事例も発生しています。そのためアクセスできるユーザーを限定し、パスワードは文字数が長く解読されづらい・多要素認証を組み合わせた設定にしましょう。

以上、ランサムウェア被害を最小限に抑えるために必要なバックアップについてご紹介します。

― ランサムウェアの種類・動向

― バックアップが重要な理由

― バックアップ方法・保管期間・管理方法

― 見直すべき設定ポイント

巧妙化するランサムウェアから社内の大切なデータを守るためには上記でご紹介した3-2-1ルールなどに基づいたバックアップ方法を取り入れる必要があります。また、3-2-1ルールはバックアップの保全性を高めるだけでなく、災害時・新型ウィルスの流行といった緊急事態時に事業継続するためのBCP対策の役割も果たします。

ぜひこの機会に社内のバックアップ方法について見直してみてはいかがでしょうか。